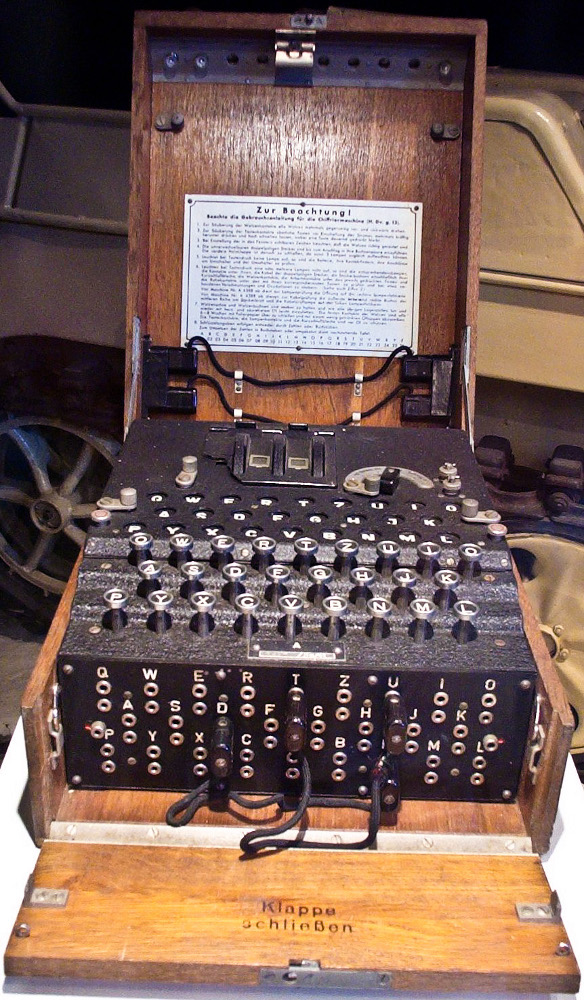

Le tableau de connexion de la machine Enigma

Légende :

Vue du tableau de connexion de la machine Enigma.

Genre : Image

Type : Objet

Source : © Musée suisse des transports, Lucerne Libre de droits

Détails techniques :

Analyse média

Le tableau de connexion (Steckerbrett en allemand) permet de varier les branchements et les diverses configurations de la machine. Il a été introduit sur les versions de l'armée allemande en 1930, et a rapidement été adopté par la Marine.

Un câble placé sur le tableau de connexion relie les lettres par paires; par exemple, E et Q peuvent être une paire. L'effet est d'échanger ces lettres avant et après l'unité de rotor principal de brouillage. Par exemple, lorsqu'un opérateur appuie sur E, le signal a été détournée à Q avant d'entrer dans les rotors. Jusqu'à 13 paires peuvent être utilisées en même temps, bien que seulement 10 ont été généralement utilisés.

Wikipedia

Contexte historique

Comment coder avec une machine Enigma ?

Description du principe utilisé pour coder un message.

La machine Enigma militaire allemande code (chiffre) des suites de lettres, en utilisant le principe de la substitution d'une lettre par une autre. De plus, cette substitution change d'une lettre à l'autre. Ce codage est réalisé par un "Brouilleur", constitué par un certain nombre de rotors mobiles, ainsi que par le positionnement de fiches amovibles sur un tableau de connexion placé à l'avant de l'appareil.

Pour coder un message, l'utilisateur doit au préalable régler sa machine conformément aux directives d'une clé secrète, qui change chaque jour. Celle-ci lui permet de choisir, puis de positionner les rotors de brouillage et d'effectuer un certain nombre de connexions spécifiques. Ce codage est également réversible. Si la lettre A du texte en clair est codée R, alors R est codé A. Ce qui veut dire que la même machine, réglée selon la même clé, peut être utilisée indifféremment pour le codage et le décodage.

Deux opérateurs sont nécessaires pour coder (ou décoder) un message. Le premier frappe sur le clavier les lettres du message. Pour chaque lettre ainsi tapée, une ampoule s'allume d'une façon fugace, sur l'écran au dessus du clavier en indiquant le résultat du codage. Le deuxième opérateur note alors cette lettre. Le résultat constituera le texte chiffré qui sera ensuite transmis par radio, en Morse. La cadence du chiffrage était de 20 à 30 lettres par minute.

Matérialisons d'une façon concrète cette action :

L'Enigma est une machine essentiellement mécanique. C'est l'enfoncement d'une touche sur le clavier d'entrée qui commande le mouvement de rotation des rotors. Si l'opérateur frappe la lettre H sur le clavier d'entrée, cette action ferme un circuit permettant à un courant électrique de traverser les différents organes de la machine pour donner la lettre O sur le panneau de sortie. Le rotor le plus à droite tourne d'un cran après le codage de chaque lettre. Les connexions électriques sont alors modifiées, et la substitution changée. Si l'opérateur est amené à frapper à nouveau la même lettre H, le résultat sera différent, et donnera par exemple la lettre C. Après 26 rotations effectuées par le rotor de droite, le rotor central tournera alors d'un cran (un cran toutes les 26 lettres codées), enfin le rotor de gauche tournera, lui une fois toutes les 26x26= 676 lettres. Les 3 rotors retrouveront ainsi leurs positions initiales au bout de 26x26x26=17 576 lettres.

Pour décoder un message chiffré avec Enigma, il est nécessaire de posséder une machine réceptive analogue à celle utilisée pour le codage, puis de la configurer (régler) conformément aux exigences du jour définies par la clé de la machine émettrice. Ainsi, il ne suffit pas que l'ennemi se procure une machine Enigma. Ce n'est pas la machine qui est secrète, ce sont les clés spécifiques des messages, et les consignes générales à appliquer qui définissent la confidentialité des messages. Car ce sont ces clés qui imposent le réglage de la machine avant de commencer à travailler. Double et redoutable problème. En effet, pour une machine Enigma de base comprenant 3 rotors et 6 fiches de connexions, il fallait que l'intrus, qui venait de s'approprier une machine, teste par une approche d'analyse systématique de tous les réglages possibles, quelque 100 millions de milliards de possibilités. Soit disposer de 1000 opérateurs travaillant durant 900 millions d'années... Pour tous les cryptographes de l'époque, cette contrainte matérielle, impossible à réaliser, garantissait à la machine une protection absolue. Ces brillants spécialistes en cryptanalyse classique n'avaient pas imaginé un seul instant que l'adversaire puisse un jour faire sauter ce verrou, par une approche mathématique exceptionnelle, permettant de recréer la théorie de fonctionnement de leur machine, puis de reconstituer en intégralité tous ses câblages internes.

Jean Medrala in DVD-ROM La Résistance polonaise en France, AERI, 2013

Voir le bloc-notes

()

Voir le bloc-notes

()